Осеннее накопительное обновление October 2018 Update для Windows 10 Версия 1809 пополнило штат системы новыми возможностями, в числе которых — появившийся в параметрах учётных записей режим киоска.

Видео video How to Make a Windows 10 PC into Kiosk Mode With Assigned Access https://www.youtube.com/watch?v=B-AEZUJx9Bg

https://technet.microsoft.com/ru-ru/library/mt219051(v=vs.85).aspx

https://blogs.technet.microsoft.com/askpfeplat/2013/10/27/how-to-setup-assigned-access-in-windows-8-1-kiosk-mode/

Режим киоска – это ранее существовавшая в системе настройка ограниченного доступа для отдельных *ЛОКАЛЬНЫХ учётных записей в виде возможности запуска всего лишь одного приложения из числа UWP. Универсальная платформа Windows (англ. Universal Windows Platform)

Идея существования пользовательской учётной записи, ограниченной запуском только одного приложения. Публичный компьютер

Пользователю должно быть доступно только одно приложение в полноэкранном режиме и ничего иного кроме этого.

Единственная оговорка — режим киоска Windows 10 работает только с плиточными приложениями приложения из магазина. С традиционными настольными приложениями он работать не умеет!

Режим киоска, как и ранняя его реализация в виде настройки ограниченного доступа для отдельных учётных записей, недоступна в Windows 10 Home Домашняя. Доступна только в редакциях, начиная с Pro редакций профессиональная, корпоративная и для образовательных учреждений..

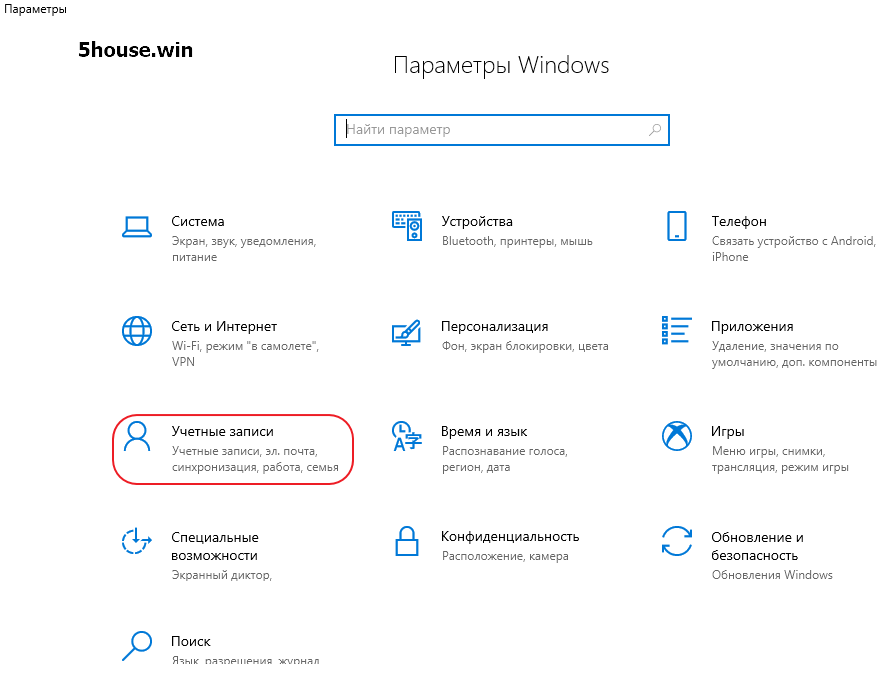

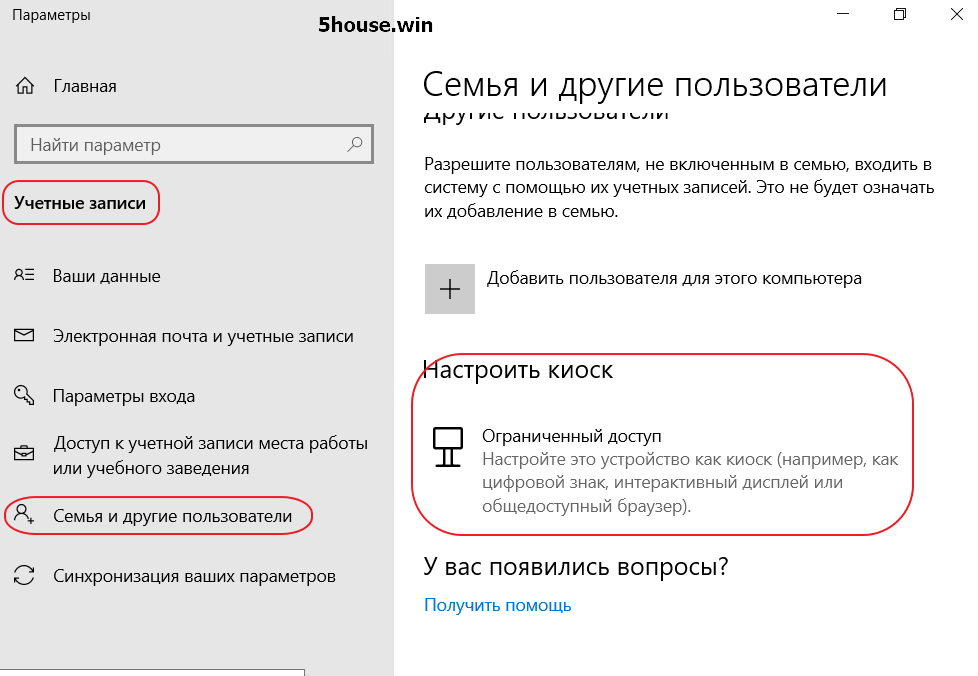

1)Настраивается киоск в Параметры Windows (клавиши Win+I) \ параметрах учётных записей семьи и других пользователей. Здесь добавился новый пункт «Настроить киоск». Кликаем этот пункт. (В открывшемся окне Вам будет предложено ввести адрес электронной почты пользователя, имеющего учётную запись Майкрософт или его телефон. Мы же кликаем на ссылку «У меня нет данных для входа этого человека». Нажимаем на кнопку «Далее».)

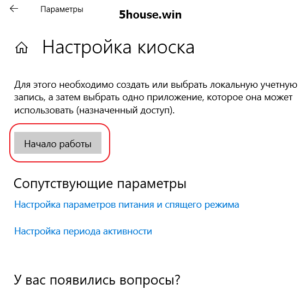

2)И для создания киоска жмём «Начало работы»

3)Вводим имя, это может быть имя пользователя, который будет работать в рамках ограниченной учётной записи. Жмём «Далее».

(В следующем окне кликаем на ссылку «Добавить пользователя без учетной записи Майкрософт».)

4)Теперь выбираем приложение из числа UWP, включая Microsoft Edge . Приложения можно скачать в Microsoft Store Магазин

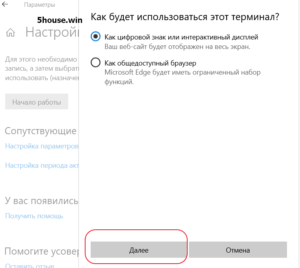

5)На примере браузера интернет обозревателя Microsoft Edge есть выбор Как будет использоваться этот терминал ?

5.1)Как цифровой знак или интерактивный дисплей — только одни URL адрес к примеру https://5house.win и его отображение по типу веб-приложения на весь экран F11 полноэкранный режим;

5.2)Как общедоступный браузер

Microsoft Edge будет иметь ограниченный набор функций можно вводить любой URL адрес сайта

6)Готово выход из режима киоска осуществляется клавишами Ctrl+Alt+Del.

7)Для удаления киоска в его настройках кликаем имя пользователя и жмём «Удалить киоск».

8)Если вы хотите установить эти настройки на нескольких компьютерах или просто любите Windows Powershell, эту конфигурацию также можно выполнить с помощью

If you want to set this up on multiple machines or simply love Windows Powershell, this configuration can also be scripted using Set-AssignedAccess

A typical command would be

ps

Set-AssignedAccess -AppName -UserName

9)Установим пароль на bios uefi , и отключи загрузку с внешних устройств usb/cd/dvd/fdd

10)gpedit.msc Отключите съемные носители.

Перейдите в меню Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Установка устройств\Ограничения на установку устройств. Проверьте параметры политики, отображаемые в разделе Ограничения на установку устройств, чтобы найти параметры, подходящие для вашей ситуации.

11)Браузер Google Chrome режим информационного киоска:

1. Создаем ярлык на браузер (у меня по умолчанию установлен тут: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe») и указываем после кавычек ключ и ссылку на наш сайт в виде —kiosk .

В полном варианте я получаю: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —kiosk https://5house.win

2. Добавляем созданный ярлык в автозагрузку. https://support.google.com/chrome/a/answer/6137028?hl=ru

12)Если компьютер в домене то используя GPO Управление групповой политикой (команда gpedit.msc)

настройка «интерактивный вход в систему» разрешим вход только пользователям входящих в доменную глобал группу (Ограничение входа на рабочую станцию в домене)

12.1)Доменная политика назначается на конкретный OU или используя фильтр по имени компьютера

Конфигурация компьютера \ Политики \ Конфигурация Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя.

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment.

Локальный вход в систему

Разрешение на вход в систему через службу удаленных рабочих столов

Добавляем доменную группу AllowInteractiveLogon с Администратором и пользователями или доменного пользователя User1 , другие группы удаляем.

12.2)Локальная gpedit.msc политика на самом компьютере в домене позволяет использовать доменные и локальные учетные записи и группы.

обновляем политику cmd

gupdate /force /boot /boot

13)Дополнительно на сетевом оборудовании Cisco можно привязать MAC МАК адрес компьютера

Cisco Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Пример распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

interface FastEthernet0/1 switchport access vlan 10 switchport mode access switchport voice vlan 2 switchport port-security switchport port-security maximum 2 switchport port-security violation restrict

На выше приведенном конфиге видно, что 10 влан настроен для компьютеров, 2 влан используется для IP телефонии. Далее, по фукнциям Port Security:

— «switchport port-security» означает, что мы включили Port Security на данном интерфейсе;

— «switchport port-security maximum 2» говорит о том, что только 2 MAC адреса, могут «светиться» на интерфейсе одновременно (MAC адрес телефона и компьютера);

— «switchport port-security violation restrict» указывает режим реагирование на нарушение. Таким образом, если на данном интерфейсе одновременно «засветится» третий (неизвестный) MAC адрес, то все пакеты с этого адреса будут отбрасываться, при этом отправляется оповещение – syslog, SNMP trap, увеличивается счетчик нарушений (violetion counter).

Немного расскажу о режимах реагирования на нарушение безопасности. Существует три способа реагирование на нарушение безопасности:

- «switchport port-security violation restrict»; - «switchport port-security violation shutdown»; - «switchport port-security violation protect».

Команду «switchport port-security violation restrict» я описал выше.

Вторая команда — «switchport port-security violation shutdown» при выявлении нарушений переводит интерфейс в состояние error-disabled и выключает его. При этом отправляется оповещение SNMP trap, сообщение syslog и увеличивается счетчик нарушений (violation counter). Кстати, если интерфейс находится в состоянии error-disabled, то самым легким путем разблокировать его, является выключить и включить интерфейс (ввести в настройках интерфейса команду — «shutdown», а потом — «no shundown»).

Если же на интерфейсе введена команда — «switchport port-security violation protect», то при нарушениях, от неизвестного MAC адреса пакеты отбрасываются, но при этом никаких сообщений об ошибках не генерируется.

Какой именно способ выбрать дело каждого, но как мне кажется, «switchport port-security violation restrict» является оптимальной для большинства случаев.

Идем дальше. Если необходимо, то можно статически ввести MAC адреса, тогда конфиг будет иметь вид:

interface FastEthernet0/1 switchport access vlan 10 switchport mode access switchport voice vlan 2 switchport port-security switchport port-security maximum 2 switchport port-security violation restrict switchport port-security mac-address 0005.5E80.22A3 switchport port-security mac-address 00E0.F75B.C101

Теперь, только от этих двух MAC адресов (0005.5E80.22A3, 00E0.F75B.C101) на данный интерфейс будут разрешены входящие пакеты.

Немного поговорим о MAC адресах. При использовании Port Security существуют такие типы MAC адресов:

— Динамические;

— Статические;

— Sticky MAC адреса.

Динамические MAC адреса хранятся в таблице коммутации, но удаляются при истечении «aging time» или при перезагрузке коммутатора.

Статические адреса хранятся в таблице MAC адресов и записываются в памяти коммутатора. Не удаляются при истечении «aging time» и при перезагрузке свитча.

Sticky MAC адреса могут быть внесены в таблицу коммутации статически (в ручную) или динамически выучены. Они хранятся в таблице коммутации и в памяти свитча. Не удаляются при истечении «aging time» или перезагрузке коммутатора.

Хочу отметить, что при использовании Port Security «aging time» по умолчанию равен 0.

Теперь, приведу не большой пример настройки Port Security с использованием Sticky MAC адресов:

Switch#conf t

Switch(config)#

Switch(config)#interface fa0/1

Switch(config-if)#

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#switchport voice vlan 2

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 2

Switch(config-if)#switchport port-security mac-address 0005.5E80.22A3

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation restrict

В примере приведенном выше, был сконфигурирован один MAC адрес статически («switchport port-security mac-address 0005.5E80.22A3»), а все остальные MAC адреса (в нашем случае еще один) будут выучены динамически, но записаны в память коммутатора («switchport port-security mac-address sticky»). Вот что мы увидим, если в привилегированном режиме введем команду — «show run int fa0/1»:

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address sticky

switchport port-security violation restrict

switchport port-security mac-address 0005.5E80.22A3

switchport port-security mac-address sticky 00E0.F75B.C101

Таким образом, MAC адрес телефона (0005.5E80.22A3) введен статически, а адрес компьютера (00E0.F75B.C101) был выучен коммутатором самостоятельно и занесен в конфиг свитча.

http://ciscomaster.ru/content/nastroyka-port-security-na-kommutatorah-cisco

https://technet.microsoft.com/en-in/itpro/windows/manage/set-up-a-kiosk-for-windows-10-for-desktop-editions